Les attaques par hameçonnage (phishing) représentent aujourd’hui l’une des cybermenaces les plus répandues, touchant chaque jour des millions d’utilisateurs à travers le monde. Avec l’évolution des technologies et de l’intelligence artificielle, ces escroqueries sont de plus en plus pointues et presque impossibles à détecter. Pourtant, en connaissant les bonnes techniques de vérification et en adoptant des réflexes de sécurité appropriés, il est possible de se protéger efficacement contre ces attaques malveillantes.

Les signes révélateurs d’une tentative de phishing

Identifier une tentative d’hameçonnage nécessite une vigilance constante face aux différents canaux de communication que nous utilisons quotidiennement.

Messages électroniques suspects

Les e-mails de phishing, de plus en plus sophistiqués, présentent souvent des caractéristiques communes qui doivent éveiller votre méfiance. Recherchez les fautes d’orthographe ou de grammaire inhabituelles, même si l’IA a considérablement réduit ce type d’erreurs. Méfiez-vous des adresses d’expéditeur qui semblent légitimes à première vue mais comportent de légères variations, comme « support@paypa1.com » au lieu de « support@paypal.com ». L’urgence artificielle constitue également un signal d’alarme majeur : les messages vous pressant de réagir immédiatement pour éviter la suspension de votre compte ou une pénalité financière sont généralement frauduleux.

SMS et messages sur les réseaux sociaux

Le smishing (phishing par SMS) et les attaques via les plateformes sociales exploitent notre confiance dans ces canaux de communication. Les cybercriminels utilisent des numéros inconnus pour envoyer des messages prétendant provenir de services de livraison, d’établissements bancaires ou d’administrations publiques. Sur les réseaux sociaux, les faux profils peuvent usurper l’identité de vos contacts pour vous inciter à cliquer sur des liens malveillants ou à partager des informations personnelles.

L’analyse approfondie des URL et des sites web

Examiner attentivement les liens avant de cliquer constitue votre première ligne de défense contre les sites web usurpés.

Techniques de vérification des adresses web

Survolez toujours les liens avec votre curseur sans cliquer pour visualiser l’URL complète dans la barre d’état de votre navigateur. Vérifiez le protocole de sécurité : un site légitime traitant des données sensibles doit utiliser HTTPS (avec le cadenas dans la barre d’adresse). Examinez minutieusement le nom de domaine : les cybercriminels utilisent des techniques d’usurpation sophistiquées, remplaçant des lettres par des caractères similaires (« rn » au lieu de « m ») ou ajoutant des préfixes trompeurs comme « secure-netflix-login.com ».

Fausses pages de connexion

Les pages de connexion contrefaites imitent parfaitement l’apparence des sites légitimes. Vérifiez toujours l’URL complète avant de saisir vos identifiants. Une banque légitime utilisera son domaine officiel, pas une adresse comme « verification-bancaire-secure.com ». Activez l’authentification à deux facteurs (2FA) sur tous vos comptes essentiels : même si un attaquant obtient vos mots de passe, il sera dans l’impossibilité d’accéder à vos comptes sans le second facteur d’authentification.

Les compromissions de messagerie professionnelle (BEC)

Les attaques BEC représentent une menace particulièrement dangereuse pour les entreprises, ciblant les employés avec des demandes financières frauduleuses.

Tactiques d’ingénierie sociale

Les cybercriminels effectuent des recherches approfondies sur leurs cibles, exploitant les informations publiques disponibles sur LinkedIn ou les sites d’entreprise. Ils usurpent l’identité de dirigeants ou de fournisseurs pour demander des virements urgents ou le partage de données confidentielles. Soyez particulièrement vigilant face aux demandes inhabituelles, même si elles semblent provenir d’un supérieur hiérarchique. Vérifiez toujours par un autre canal de communication (téléphone, en personne) avant d’exécuter une transaction financière importante.

Le phishing généré par l’intelligence artificielle

L’IA a révolutionné les capacités des cybercriminels, leur permettant de créer des contenus extrêmement convaincants et personnalisés.

Les nouvelles menaces

Les outils d’IA génèrent désormais des messages parfaitement rédigés, sans fautes d’orthographe, adaptés au contexte et au style de communication de l’entreprise ou de la personne usurpée. Les deepfakes vocaux et vidéo peuvent même imiter la voix ou l’apparence de dirigeants pour renforcer la crédibilité de l’attaque.

Contrôles d’authentification et vérifications techniques

Au-delà de l’observation visuelle, plusieurs vérifications techniques permettent d’identifier les messages frauduleux.

Examiner les en-têtes des e-mails

Les en-têtes complets d’un e-mail révèlent l’origine réelle du message. Dans votre client de messagerie, accédez aux propriétés ou aux détails du message pour vérifier les champs « Received », « Return-Path » et « Authentication-Results ». Les domaines légitimes passent généralement les vérifications SPF, DKIM et DMARC. Une incohérence entre le domaine affiché et le domaine d’origine réel indique une tentative d’usurpation.

Procédures de signalement et protection proactive

Lorsque vous identifiez une tentative de phishing, signalez-la immédiatement aux autorités compétentes et aux plateformes concernées.

Actions à entreprendre

Transférez les messages suspects au service de sécurité de votre entreprise et signalez-les à votre fournisseur de messagerie. En France, vous pouvez signaler les tentatives de phishing sur la plateforme Pharos ou à Signal Spam. Bloquez immédiatement l’expéditeur et supprimez le message. Si vous avez cliqué sur un lien suspect ou saisi des informations, changez rapidement vos mots de passe et contactez votre banque si nécessaire.

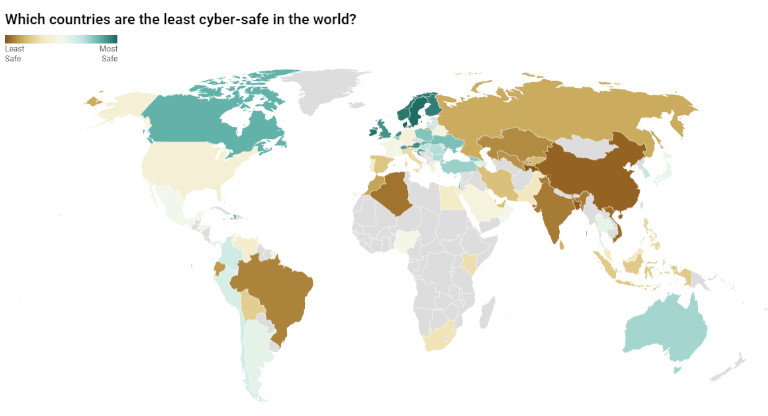

L’utilisation d’un VPN pour renforcer votre sécurité

Un réseau privé virtuel (VPN) ajoute une couche de protection supplémentaire, particulièrement lorsque vous utilisez des réseaux Wi-Fi publics, terrains de chasse privilégiés des cybercriminels. Le VPN chiffre votre connexion et masque votre adresse IP, rendant plus difficile l’interception de vos données. Que vous recherchiez un VPN en Algérie ou pour tout autre pays, choisissez un fournisseur réputé avec une politique stricte de non-conservation des logs et des serveurs sécurisés. Le VPN ne vous protège pas directement contre le phishing, mais il sécurise vos communications et limite votre exposition aux attaques de type « man-in-the-middle » souvent associées aux campagnes de phishing sophistiquées.

Conclusion

La lutte contre le phishing exige une vigilance permanente et une formation continue. En combinant l’analyse critique des messages, la vérification systématique des URL, l’utilisation d’outils de sécurité comme le VPN et l’authentification à deux facteurs, vous réduisez considérablement votre exposition aux escroqueries par hameçonnage. Rappelez-vous : en cas de doute, ne cliquez pas, vérifiez toujours auprès de la source officielle par un canal indépendant.